acatech HORIZONTE: Cyber Security

© eigene Grafik – acatech HORIZONTE Cyber Security

Warum Cyber Security?

Die digitale Vernetzung durchdringt alle Lebensbereiche und birgt ein großes Potential für technologische und soziale Innovationen. Um diese entsprechenden Nutzenpotenziale zu verwirklichen ist jedoch das Vertrauen der Nutzerinnen und Nutzer in die Sicherheit dieser digitalen Systeme notwendig. Cyber Security ist damit eine Grundvoraussetzung für das Gelingen der digitalen Transformation und bildet einen Eckpfeiler für die technologische Souveränität Deutschlands und Europas.

Aufgrund der stetig wachsenden Bedrohung durch Cyberangriffe, steht die Politik in der Verantwortung, das bestehende Schutzniveau in allen gesellschaftlichen Teilbereichen zu erhöhen. Wie können die Cyber Security-Aktivitäten in Deutschland und Europa gezielt ausgebaut werden, ohne, dass Bürger dabei auf grundlegende Rechte verzichten müssen?

Mit diesen Fragen beschäftigt sich die Akademie in der Publikation der acatech HORIZONTE „Cyber Security“. Diese wird am 12. Juli 2019 auf der diesjährigen acatech Senatsveranstaltung veröffentlicht und hier für Sie zum Download bereitgestellt.

Wir diskutieren in Deutschland schon lange über Cyber Security, aber es gibt immer noch großen Orientierungsbedarf in Wirtschaft und Gesellschaft. Ist alles gar nicht so schlimm? Oder wissen wir einfach viel zu wenig über die konkreten Bedrohungen? Wie nahe am Abgrund stehen wir? Ich finde es sehr gut, dass sich acatech dieser Fragen annimmt und diese fundiert und anschaulich beantworten möchte.

Jörn Müller-Quade, Leiter der Projektgruppe

HORIZONTE ist auch auf LinkedIn und bietet dort „Science in Snacks“.

Der acatech HORIZONTE Podcast

„Late Night Tech“ ist ein Podcast für alle, die Lust haben auf gute Gespräche rund um Wissenschaft, Technik und Community Insider. Faktenbasiert und ganz entspannt sprechen Christina Müller-Markus und Dr. Sandra Fendl vom acatech HORIZONTE-Team mit renommierten Experten und Expertinnen über aktuelle Themen.

News und Termine

Der HORIZONTE Podcast mit der Pilotfolge zu Cyber Security ist jetzt auf Streamingplattformen abrufbar

HORIZONTE – der Podcast der Deutschen Akademie der Technikwissenschaften bringt Zukunft auf die Ohren. Gemeinsam mit Expertinnen und Experten aus Wissenschaft, Wirtschaft und NGOs beleuchten wir Technologien, die unser Heute und Morgen verändern und unseren Horizont erweitern.

In unserer Pilotfolge diskutieren wir über die Sicherheit in der digitalen Welt, Cyber Security. Hackerangriffe, Datendiebstahl, Manipulation im Netz und Fake News tauchen immer häufiger in der öffentlichen Diskussion auf. Wie gefährlich ist Cyberkriminalität tatsächlich? Wie können wir uns schützen? Fragen, über die wir mit den beiden Sicherheitsexperten Thomas Tschersich, Chief Security Officer von der Deutschen Telekom, und Jörn Müller-Quade vom Karlsruher Institut für Technologie sprechen.

HORIZONTE Podcast – Pilotfolge Cyber Security

Lehrerfortbildung zu Cyber Security und Digitale Aufklärung bei den Bundesweiten Aktionstagen Netzpolitik & Demokratie 2019

In Kooperation mit der Bayerischen Landeszentrale für politische Bildungsarbeit – 13. November 2019

Der Workshop „Cyber Security und Digitale Aufklärung“ hatte zum Ziel, Lehrkräfte über Cyber-Attacken zu informieren und auf mögliche Einfallstore und Angriffe aufmerksam zu machen. Ausgewiesene Cyber-Experten stellten dabei Abwehrstrategien dar, die jede und jeder Einzelne und auch die Schulen nutzen können, um sich besser zu schützen.

Materialien zur Veranstaltung und zweiteiliges YouTube-Video

Mitglieder der Projektgruppe

Die Projektgruppe Cyber Security konstituierte sich am 18. Juli 2018.

- Prof. Dr. Jörn Müller-Quade (Leitung)

Karlsruher Institut für Technologie, Inhaber des Lehrstuhls für Kryptographie und Sicherheit/ FZI Forschungszentrum Informatik, Direktor/ Kompetenzzentrums für Cybersicherheit KASTEL, Sprecher - Paul Duplys

Robert Bosch GmbH, Leiter Competence Segment Safety & Privacy (Corporate Research) - Prof. Dr. Claudia Eckert

Technische Universität München, Leiterin Lehrstuhl Sicherheit in der Informatik/ Fraunhofer-Institut für Angewandte und Integrierte Sicherheit (AISEC), Leiterin - Alexander von Gernler

genua GmbH, Leiter der Forschung/ Vizepräsident der Gesellschaft für Informatik e.V. (GI) - André Grochowy

Munich Re, Senior Corporate Underwriter, Cyber Underwriting - Christian Stüble

Rohde & Schwarz Cybersecurity GmbH, CTO - Prof. Dr. Christoph Meinel

Hasso-Plattner-Institut, Institutionsdirektor und CEO/ Digital Engineering Fakultät – Universität Potsdam, Dekan - Stephan Micklitz

Google Germany, Direktor Engineering - Prof. Dr. Michael Waidner

Fraunhofer-Institut für Sichere Informationstechnologie (SIT), Leiter/ Technische Universität Darmstadt - Eva Weiß-Margis

T-Systems International GmbH, Telekom Security, Internal Security & Cyber Defense

acatech HORIZONTE: Cyber Security

Hier können Sie die Publikation sowie den Flyer im PDF Format herunterladen.

Die Printversion erhalten Sie auf Anfrage unter horizonte@acatech.de.

Unsere Cyber-Security-Experten im Gespräch

Lesen Sie im HORIZONTE logbuch persönliche Einschätzungen der Mitglieder unserer Projektgruppe in Interviews, Fachgesprächen und Autorenbeiträgen zum Thema Cybersicherheit und Digitale Souveränität.

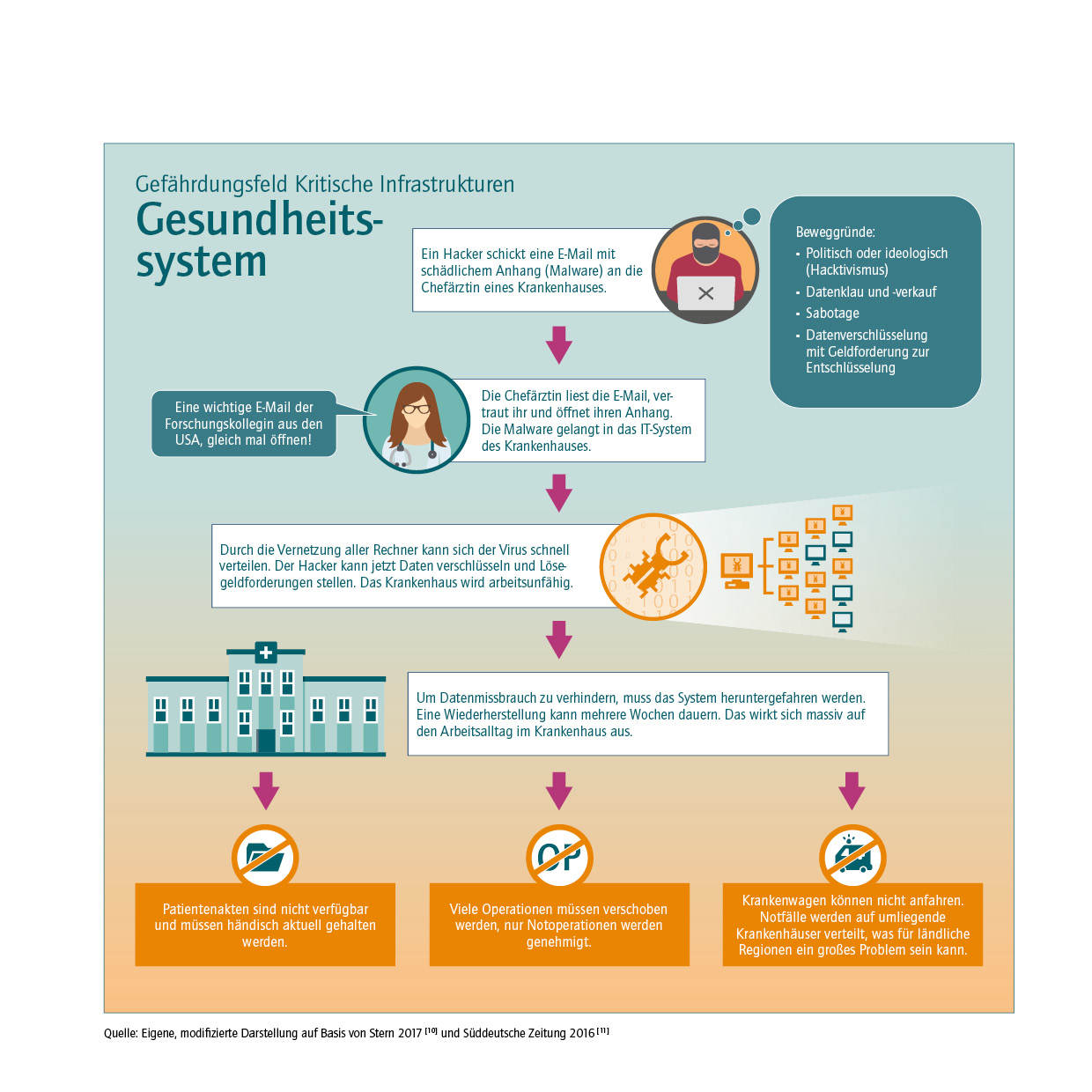

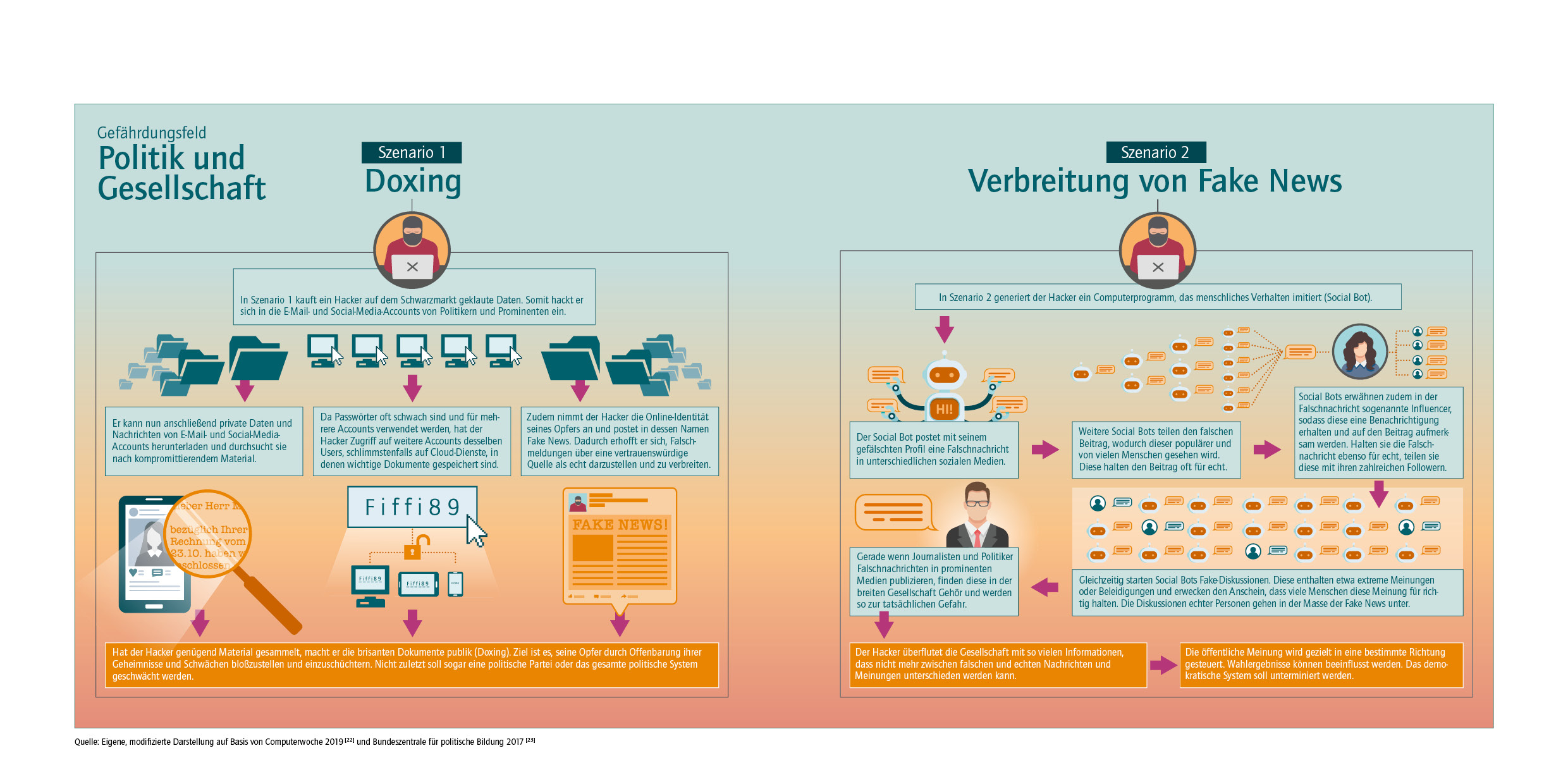

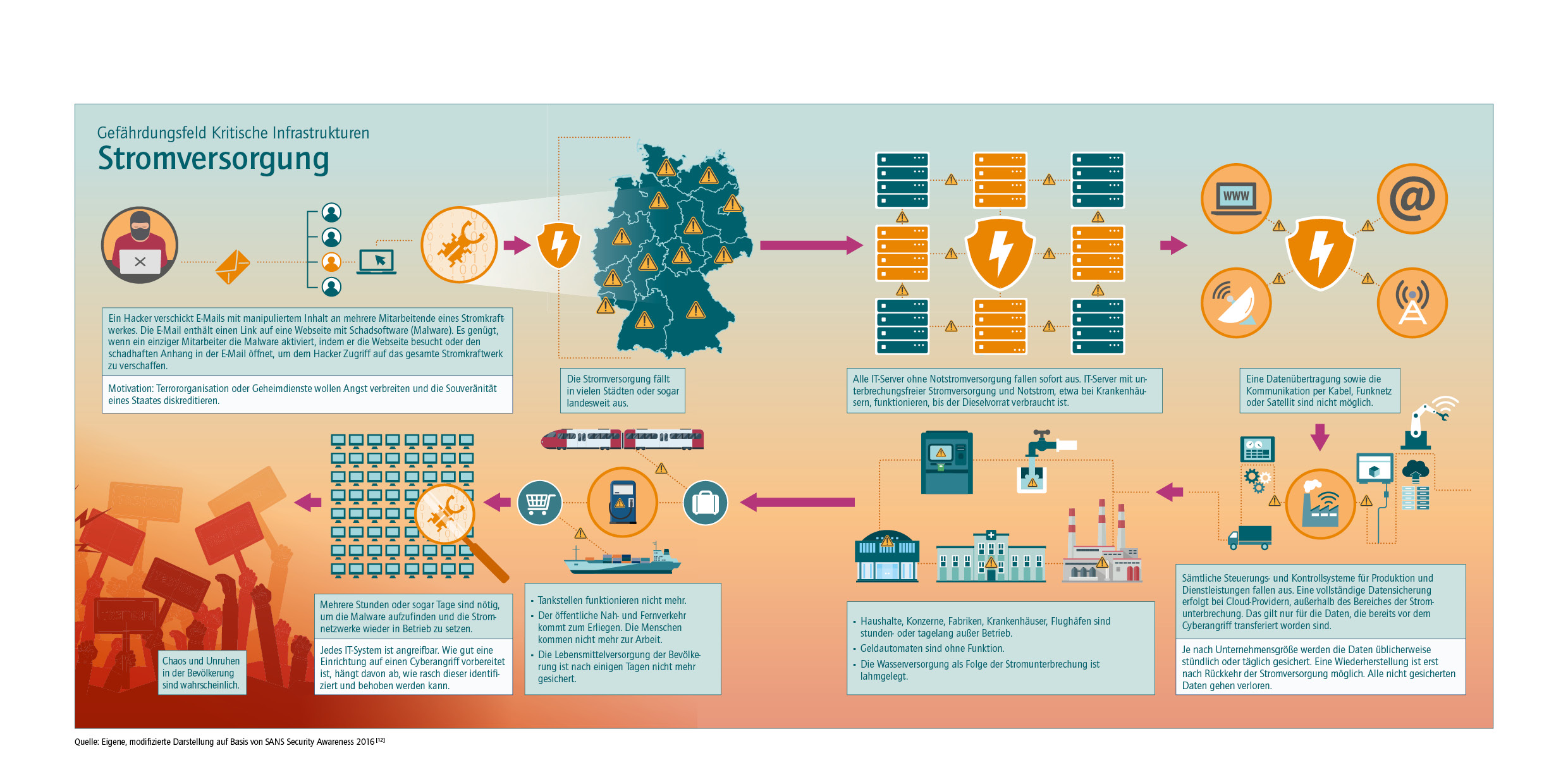

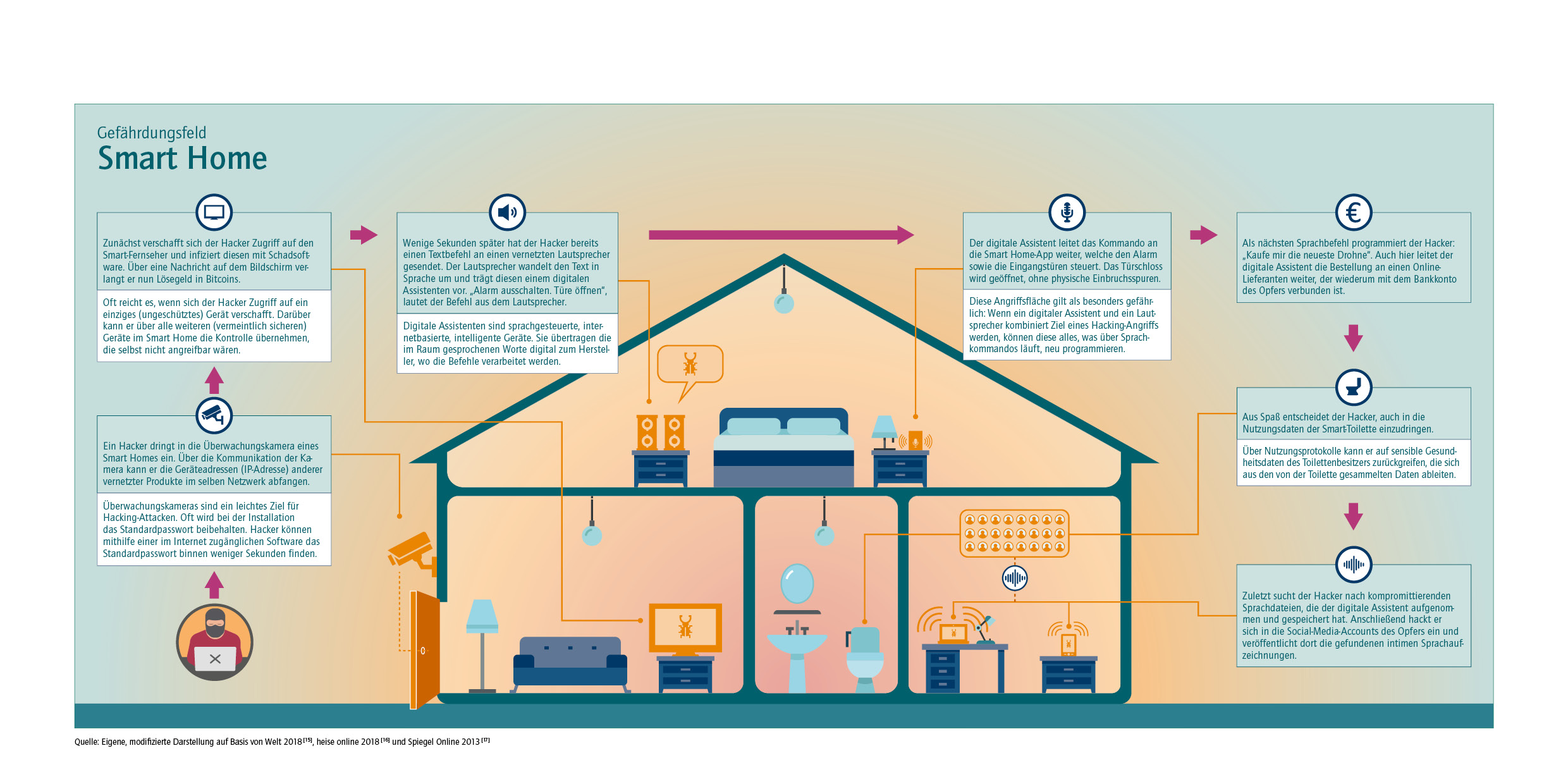

Gefährdungsfelder

Immer mehr Dinge des alltäglichen Lebens werden ans Internet angeschlossen. Im sogenannten Internet der Dinge (Englisch: Internet of Things – IoT) können Privathaushalte Kaffeemaschinen und Türverriegelungen verbinden. Im Zeitalter von Industrie 4.0 sind ganze Produktionsanlagen, Logistiksysteme, Zuliefererbetriebe, Kunden und staatliche Infrastrukturen vernetzt. Im Prinzip gilt, alles was mit dem Internet verbunden ist, kann gehackt werden.

Die folgenden Beispiele verdeutlichen das hohe Maß an Gefährdung in ausgewählten Lebensbereichen.

Handlungsoptionen

Was können Einzelne für mehr Sicherheit im Cyberraum tun? Viele der geschilderten Angriffe ließen sich durch menschliches Verhalten abwehren. Einige Experten vertreten sogar die Meinung, dass 95% aller Cyberangriffe durch sofort aufgespielte Software-Updates vermeidbar sind. Die folgenden Ratschläge zeigen, wie sich jede und jeder zu Hause, mit Kindern, am Arbeitsplatz und in den Sozialen Medien besser schützen kann. Dabei gilt: Der beste Schutz ist ein verantwortungsbewusster Umgang mit dem Internet.

Mit Kindern/ Jugendlichen

- Bedenken Sie, dass Kinder und Jugendliche einfacher als Erwachsene zu beeinflussen sind. Sprechen Sie mit Ihren Kindern über die Verantwortung, die mit der Nutzung sozialer Netzwerke einhergeht. Erläutern Sie Ihren Kindern Datenschutz, Privatsphäre, Informationen im Internet sowie Schutz vor Mobbing

- Schalten Sie Applikationen ein, die den Zugriff auf bestimmte Funktionen des Telefons regulieren. So bieten Sie Ihren Kindern einen kontrollierten Zugang.

Am Arbeitsplatz

- Nehmen Sie an unternehmensinternen IT-Schulungen teil und setzen Sie erworbene Kenntnisse beruflich und privat um

- Hegen Sie ein gewisses Misstrauen: Klicken Sie nicht alles an, was in Ihrer Mailbox landet.

- Sperren Sie Ihren Bildschirm beim Verlassen des Arbeitsplatzes.

- Notieren Sie sich Ihre Passwörter nicht auf Zettel in der Nähe des Computers

- Schließen Sie keine unbekannten USB-Sticks an Ihren Computer an. Diese könnten mit schadhafter Software infiziert sein.

- Abteilungen die keinen Zugriff auf Daten anderer Abteilungen benötigen, sollen auch nicht unnötig miteinander verbunden sein. Dies kann im Fall einer Cyberattacke die rasche Verbreitung des Angriffs vermeiden.

- Achten Sie auch in der Arbeit auf sichere Passwörter

In den Sozialen Medien

- Begegnen Sie reißerischen, emotional geladenen Artikeln mit Misstrauen: Hacker können über Fake News Menschen manipulieren, verunsichern und öffentliche Meinung steuern.

- Lesen Sie einen Text genau und prüfen Sie, ob die Informationen aus einer vertauenswürdigen Quelle stammt, bevor Sie einen Beitrag teilen.

- Praktizieren Sie laterales Lesen: Öffenen Sie einen weiteren Tap in Ihrem Webbrowser und suchen Sie auf mehreren Websiten und Nachrichtenportalen nach Berichten zum selben Thema.

- Wenn Sie eine Suchmaschine im Internet verwenden, vertrauen Sie nicht darauf, dass die Top-Treffer auch verlässliche Webseiten sind. Suchmaschinen ordnen Ergebnisse nicht nach Wahrheitsgehalt oder nach Seriosität. Verschaffen Sie sich daher einen Überblick über die vorgeschlagen Seiten und wählen Sie dann seriöse Portale und nutzen Sie mehrere Quellen für die Informationsrecherche.

- Überprüfen Sie dubiose Meldungen auf sogenannten Faktencheck-Webseiten. Hier bringt die gemeinnützige Presse Fake News ans Licht mit dem Ziel, mehr Transparenz zu schaffen.

Zu Hause

- Spielen Sie verfügbare Software-Updates sofort auf Ihren Rechner, auf Ihr Tablet oder Smartphone. Verschieben Sie dies nicht auf später! Stellt ein Unternehmen ein Update zur Verfügung, können kriminelle Personen dieses Update unmittelbar analysieren, die Sicherheitslücke ausfindig machen und in nur wenigen Stunden über die offene Lücke Ihre Gerät angreifen, solange Sie Ihre Updates nicht aufgespielt haben.

- Halten Sie Anti-Viren- und Firewall-Software auf dem Rechner unbedingt auf dem aktuellen Stand. Auch hier gilt es, Sicherheitslücken sofort zu schließen.

- Verwenden Sie Passwörter oder Passphrasen nicht für verschiedene Systeme gleichzeitig. Anderenfalls hat ein Hacker Zugriff auf Ihre weiteren Konten, sobald er eines Ihrer Passwörter geknackt hat. Passwörter oder Passphrasen sollten möglichst lange und komplex sein; Passwortmanager („Wallets“) helfen hierbei. Verwenden Sie, wenn möglich, seine Zwei-Faktor-Authentifizierung.

- Ändern Sie beim Erwerb eines neuen Smart Home-Geräts sofort das Standard-Passwort.

- Laden Sie keine Apps oder Computerprogramme von Webseiten herunter, die nicht vertrauenswürdig sind.

- Bei kostenlosen Apps oder Services sind oft Ihre Daten der Preis.

Übersicht: Die populärsten Cyberangriffe

Viele Cyberangriffe basieren auf bekannten, äußerst effektiven Hacking-Strategien. Doch was steckt wirklich hinter Begriffen wie Ransomware oder Phishing? Die folgende Übersicht stellt einige der populärsten Angriffstypen vor und erklärt, welche Vorkehrungen sie treffen können, um sich zu schützen.

1. Malware

Was ist Malware?

Malware ist ein Sammelbegriff für schädliche Computerprogramme wie Viren, Trojaner, Würmer und Ransomware. Ist ein Computer von einer Malware infiziert worden, kann diese unbemerkt im Hintergrund Dateien löschen, sensitive Daten sammeln und verschicken, Sicherheitssoftwares wie Firewalls und Antivirenprogramme deaktivieren und weitere schädliche Programme installieren. Dadurch kann der Computer so geschädigt werden, dass er nicht mehr funktionsfähig ist.

Wie kommt Malware auf meinen Computer?

Meist dringt Malware über das Herunterladen eines E-Mail-Anhangs in einen Computer oder ein System ein. Eine weitere Möglichkeit ist das Herunterladen von Daten oder Programmen aus einer nicht bekannten oder nicht vertrauenswürdigen Quelle. Auch beim Browsen im Web können schädliche Programme eindringen – vor allem durch aktive Inhalte einer Webseite, die mit einem Plug-in wie Flash oder Java abgespielt werden.

Was kann ich gegen Malware unternehmen?

Bevor Anwenderinnen und Anwender ein Programm oder einen E-Mail-Anhang herunterladen, sollten sie sich jedes Mal vergewissern, ob die Quelle wirklich vertrauenswürdig ist. Der Browser sollte immer auf dem aktuellsten Stand gehalten werden. Aktive Inhalte sind abzuschalten, sodass sie nicht automatisch abgespielt werden. Regelmäßige Backups stellen sicher, dass keine wichtigen Daten verloren gehen.

Was ist an Ransomware besonders?

Bei der sogenannten Ransomware werden Daten auf dem befallenen Rechnersystem unzugänglich gemacht, meist durch Verschlüsselung. Das Opfer wird dann erpresst: Nach Zahlung eines Lösegeldes wird ihm ein Schlüssel zur Wiedernutzbarmachung seiner Daten in Aussicht gestellt. Die Zahlung des Lösegeldes führt allerdings nicht zwangsläufig zur Rettung der Daten, weshalb davon grundsätzlich abzuraten ist.

2. Phishing und Spear-Phishing

Was ist Phishing?

Bei einer Phishing-Attacke gibt sich ein Angreifer als vertrauenswürdiger Kontakt aus, um an sensitive Informationen wie Kreditkartendaten oder Passwörter zu gelangen oder um eine Malware auf dem Computer des Opfers zu installieren.

Wie funktioniert Phishing?

Meist gelangt der Angreifer an die sensiblen Informationen durch eine E-Mail, in welcher der Empfänger aufgefordert wird, einen bestimmten Link anzuklicken oder einen Anhang zu öffnen. Diese E-Mail erscheint täuschend echt und enthält häufig offizielle Logos und Designs von Organisationen, um sich als diese auszugeben. Wird der Anhang der Phishing-E-Mail geöffnet, installiert sich die Malware automatisch auf dem Computer. Wird der Link angeklickt, wird das Opfer meist auf eine betrügerische Webseite weitergeleitet. Diese gibt sich zum Beispiel als eine offizielle Login-Website eines Social-Media-Dienstes aus und fordert die Userinnen und User dazu auf, ihre Benutzerdaten einzugeben, wodurch die Hacker ihre E-Mail-Adressen und Passwörter erbeuten.

Wie kann ich mich gegen Phishing schützen?

Vor dem Öffnen von Anhängen ist deshalb immer sicherzustellen, dass der Absender wirklich eine offizielle E-Mail-Adresse verwendet hat. Links in einer E-Mail sollten nie angeklickt werden, sondern dieoffizielle Webseite sollte separat im Browser aufgerufen werden.

Was ist an Spear-Phishing besonders?

Während normale Phishing-Attacken darauf abzielen, möglichst viele Nutzende in die Falle tappen zu lassen und deshalb nicht personalisiert sind, lassen Hacker beim Spear-Phishing möglichst viele persönliche Informationen einfließen, damit die E-Mail dem Opfer so legitim wie möglich erscheint.

3. SQL Injection

Was ist eine SQL-Injection?

Mit der Programmiersprache SQL (Structured Query Language) lassen sich Informationen in Datenbanken verwalten. Viele Webseiten verwenden Datenbanken, um wichtige Informationen wie Kreditkartendaten von Kunden zu speichern. Bei einer SQL-Injection-Attacke wird eine Sicherheitslücke in der Datenbank genutzt, um Zugriff auf diese zu bekommen und dadurch Daten auszuspähen, zu verändern oder die Kontrolle über den Server zu erhalten.

Wie funktioniert eine SQL-Injection?

Kommandos in der Programmiersprache SQL lassen sich über Elemente einer Webseite einschleusen, die Nutzereingaben vorsehen, wie zum Beispiel ein Such- oder Eingabefeld für Bezahlinformationen. Bestimmte eingegebene Kommandos können auch dazu benutzt werden, Dateien in der Datenbank abzulegen und dadurch einen beliebigen Code auf dem System auszuführen.

Wie kann ich mich gegen eine SQL-Injection schützen?

Da der Angreifer keine einzelne Person als Ziel auswählt, sondern Websites auf denen sensible Daten gespeichert sind, kann sich der Nutzer einer solchen Website nicht wirklich selbst schützen. Die Anbieter der Webseite müssen deshalb Vorkehrungen treffen um ihre Nutzer zu schützen indem bestimmte Sonderzeichen in SQL, wie Anführungszeichen oder Semikolons, die normalerweise für die Eingabe von Programmiercodes notwendig sind, erkannt und auf sichere Art behandelt werden.

4. Cross-Site-Scripting (XSS)

Was ist Cross-Site-Scripting?

Während sich bei einer SQL-Injection-Attacke ein Hacker Zugriff auf private Daten verschafft, indem er die Datenbank einer Website angreift, ist bei einer Cross-Site-Scripting-Attacke (XSS) der Nutzer selbst das Angriffsziel.

Wie funktioniert XSS?

Der Hacker schleust einen schädlichen Code über eine Schwachstelle in eine vermeintlich vertrauenswürdige Webseite ein. Meist basiert dieser Code auf der Programmiersprache JavaScript. Damit lassen sich Webseiten dynamischer gestalten, zum Beispiel mit einem aufpoppenden Willkommensgruß, einer Aufforderung zum Newsletter-Abo oder Werbebannern. Der eingefügte schädliche Code wird im Browser der Nutzenden ausgeführt, wenn sie die Webseite besuchen, ohne dass diese etwas bemerken.

Wie kommt ein Hacker durch XSS an sensible Daten?

Hacker können nutzende Personen durch ihren schädlichen Code auf mehreren Wegen in die Falle locken. Zum Beispiel durch einen Kommentar auf einem Blog oder ein Forenbeitrag, in dem der Hacker eine andere schädliche Webseite verlinkt hat. In einer anspruchsvolleren Variante kann sich ein Hacker Zugriff auf die Datenbank einer Webseite verschaffen und seinen schädlichen Code dort einschleusen. Klicken Anwenderin oder Anwender auf diese Webseite, kann der schädliche Code übertragen und vom Browser heruntergeladen werden. Dadurch kann der Hacker die Personen zum Beispiel unbemerkt auf eine nicht-offizielle Webseite weiterleiten, die der Original-Webseite täuschend ähnlich ist. Geben die Betroffenen nun Daten wie Passwörter oder Kreditkartennummer ein, kann der Hacker diese abfangen.

Wie kann ich mich gegen XSS Attacken wehren?

Wer sich gegen Cross-Site-Scripting schützen möchte, sollte die JavaScript-Unterstützung im Browser ausschalten.

5. Man-in-the-Middle (MitM)

Was ist die Man-in-the Middle (MitM) Technik?

Bei der Man-in-the-Middle-Technik versuchen Angreifer, sich heimlich zwischen dem Opfer und einer aufgerufenen Webseite zu platzieren. Der Hacker kann dann unentdeckt die gesendeten Nachrichten abhören oder sich als eine der beiden Parteien ausgeben. Dies ist besonders gefährlich auf vertraulichen Seiten wie Online-Banking-Portalen.

Wie funktioniert MitM?

Meist nutzen Hacker für eine Man-in-the-Middle-Attacke öffentliche WLAN-Router. Zum einen können sie Sicherheitslücken in einem bestehenden Router nutzen, um den Zugriff der Anwender und Anwenderinnen zu kontrollieren und deren Informationen abzufangen. Zum anderen richten Hacker auch schädliche Router ein, die sich als legitim ausgeben. So können Hacker ihr Laptop oder Handy als WLAN-Hotspot konfigurieren und ihm einen Namen geben, der in öffentlichen Bereichen wie Flughäfen oder Cafés häufig verwendet wird. Verbinden sich nun Personen mit dem schädlichen Hotspot und verwenden ihn, um Online-Shops aufzurufen, kann der Hacker die Login-Daten stehlen.

Wie kann ich mich vor einer MitM Attacke schützen?

Wer sich selbst vor Man-in-the-Middle-Attacken schützen will, sollte nie eine Verbindung zu offenen WLAN-Routern aufbauen. Falls sich dies nicht vermeiden lässt, helfen Browser-Plug-ins, eine sicherere HTTPS-Verbindung aufzubauen. Allerdings gewährleisten sie keinen hundertprozentigen Schutz.

6. Exploit/ Remote Attack

Was ist ein Remote Exploit/ Remote Attack?

Der Fachbegriff Remote bezeichnet in der IT einen entfernten Zugriff auf Server, Geräte oder Computer. Ein Exploit (deutsch: auszunutzen, ausbeuten) nutzt Schwachstellen, die bei der Entwicklung eines Programms entstanden sind, um in Computersysteme einzudringen oder diese zu beeinträchtigen.

Wie funktioniert ein Remote Exploit/ Remote Attack?

Remote Exploits sind eine aktive Form des Angriffs aus der Ferne auf Schwachstellen in der Netzwerksoftware mittels manipulierter Datenpakete oder spezieller Datenströme. Solche Remote Exploits, auch Remote Attacks genannt, sorgen zunehmend für Aufruhr, vor allem im Zusammenhang mit selbstfahrenden Fahrzeugen. So war es der Sicherheitsforschung möglich, sich über Funktechnik (wie Mobilfunk oder Bluetooth) Kontrolle zu einem Fahrzeug zu verschaffen und es fremdzusteuern. Oft ist das Einfalltor für Hacker dabei eine Sicherheitslücke im Infotainmentsystem des Fahrzeugs.

7. Denial-of-Service (DoS)/ Distributed Denial-of-Service (DDos)

Was ist eine Denial-of-Service (DoS) bzw. eine Distributed Denial-of-Service (DDos) Attacke?

Bei einer Denial-of-Service-Attacke (DoS) werden Systeme, Server oder Netzwerke mit einem unerwartet hohen Aufkommen an Anfragen überlastet, sodass der normale Dienst für den User nicht mehr oder nur stark eingeschränkt funktioniert. DoS-Attacken gehen meist von einem einzelnen infizierten Computer aus. Nutzen Hacker dagegen eine große Anzahl infizierter Computer, um ihren DoS-Angriff durchzuführen, spricht man von einem Distributed- Denial-of-Service-Angriff (DDoS).

Wie funktioniert eine DoS und DDoS Attacke?

Eine Grundvoraussetzung hierfür ist die Installation von Malware auf fremden Rechnern, sogenannter Botnetz-Agenten, die sich ohne Wissen des Computerbesitzers aus der Ferne steuern lassen und gleichzeitig weitere Computer infizieren, um das Botnetz zu erweitern. Botnetze können aus Hunderttausenden infizierten Computern bestehen, die auf allen

Kontinenten verteilt sind. Da die Angriffe von verschiedenen Rechnern stammen, ist es nicht möglich, die Attacken durch Sperren der IP-Adressen zu beenden.

Neben Computern verwenden Angreifer zunehmend auch IoT-Geräte

als Botnetze, um DDos-Angriffe durchzuführen, wie etwa Smart-TVs, Garagentoröffner und Überwachungskameras bis hin zu Industriewerkzeugen, Maschinen oder Fahrzeugen. IoT-Geräte sind generell schlecht geschützt; der Markt wächst jedoch rasant. Dadurch ergibt sich eine immense Vergrößerung der Angriffsfläche, was wiederum DDoS-Angriffe begünstigt.

Kooperationspartner

Weiterführende Informationen

Kurzinformation acatech HORIZONTE – Cyber Security

Kooperation mit der Hochschule München: Cyber Security für Jeden

Sie wollen keine HORIZONTE Ausgabe verpassen? Lassen Sie sich vormerken mit einer kurzen E-Mail an horizonte@acatech.de oder abonnieren Sie unseren Newsletter TRANSFER!